Petya, ancora ransomware, ancora infezione globale.

in IT | Pubblicato il 6/28/2017Ci risiamo, per la seconda volta in due mesi: dopo i 230.000 casi di sistemi colpiti da WannaCry, un altro virus Ransomware (che come oramai noto cripta le informazioni sul proprio computer/server per poi chiedere un riscatto di diverse centinaia di dollari per la decriptazione in bitcoin) si è globalmente sparso nella giornata di ieri: (not)Petya. Come WannaCry questo Malware sfrutta una falla di sicurezza di Windows (un problema relativo al protocollo SMBv1, presente nei sistemi XP/W2003 e successivamente in tutte le versioni di Windows per una questione di retrocompatibilità), con una sostanziale differenza: globalmente sembra diffondersi solo via mail (al contrario di WannaCry che scansiona tutta la rete internet alla ricerca di computer esposti), mentre l'attacco su SMB sembra operativo solo su LAN.

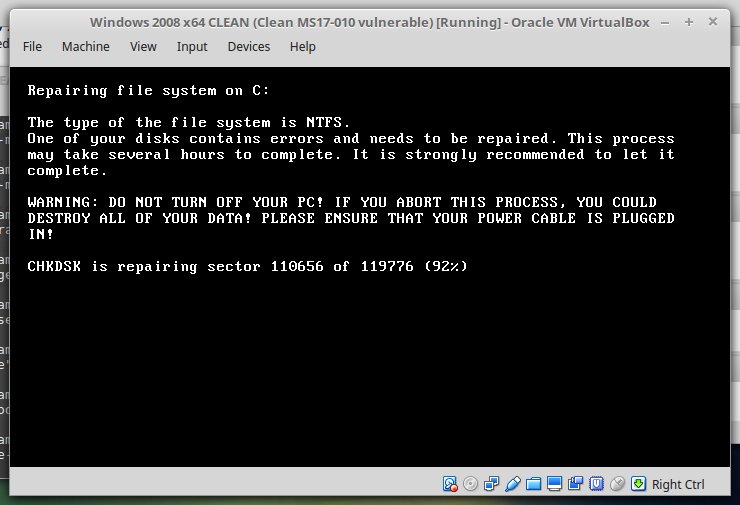

Un'altra sostanziale differenza è che questo cryptovirus non codifica i singoli file ma attacca direttamente la tabella di allocazione file, rendendo l'intero disco inagibile in maniera estremamente veloce (sotto un'immagine di un sandbox infettato, al riavvio).

Cosa posso fare?

- Mai come in questo caso utilizza comportamenti corretti, perché il primo antivirus sei tu! Per quanto efficaci, gli antivirus non sono comunque in grado di garantire immunità al 100%, oggi tutti i produttori hanno sviluppato gli opportuni aggiornamenti alle signature ma ieri (il cosiddetto zero day) non era così: non aprire mai allegati mail sospetti (tipicamente le fatture che girano via mail sono in PDF e non in altri formati), nel dubbio evita di aprire o contatta il mittente (se conosciuto) per chiedere chiarimenti. Al limite, copia l'allegato sul desktop e forza un controllo con l'antivirus: in tutti i modi se l'allegato è un file eseguibile o un documento di Office sospetto (Word o Excel) cestina direttamente.

- Utilizza sistemi antivirus aggiornati ed efficaci: a tal proposito sconsigliamo per l'ennesima volta l'uso dei sistemi antivirus gratuiti perché si sono dimostrati non completamente efficaci

- Come il precedente, anche Petya si diffonde sulle reti in maniera incontrollata, sfruttando un bug di Windows. Poiché Microsoft ha risolto questo bug a marzo 2017, assicurati che il sistema operativo del tuo PC aziendale e/o personale abbia fatto tutti gli aggiornamenti Microsoft disponibili. Per tutti i clienti di cui seguiamo l'IT direttamente stiamo procedendo alla pianificazione di una serie di sopralluoghi di controllo per verificare che i PC e i server abbiano fatto gli opportuni aggiornamenti critici.

- Assicurati di avere un Firewall perimetrale in modo da bloccare qualunque connessione indesiderata dall'esterno: gli attacchi da internet sono arrivati su reti senza opportune protezioni firewall! Non tenere aperti servizi quali SMB o RDP su internet senza opportune policy di protezione!

- Assicurati di fare regolarmente backup dei sistemi e di conservare copie dislocate degli stessi backup: purtroppo a valle di un attacco di tipo crypto è quasi sempre l'unica soluzione...

Ricorda: non è vero che antivirus e sistemi di backup professionali sono troppo impegnativi economicamente, per ogni realtà aziendale esiste la giusta soluzione!

Mi aiutate?

Come sempre i tecnici di SIPRA Engineering sono a tua completa disposizione per una verifica dei sistemi aziendali e delle modalità di gestione dei dati e della rete, al fine di individuare tutti i miglioramenti necessari per garantire sicurezza e capacità di ripristino. Puoi trovare maggiori informazioni sugli antivirus NOD32, sistemi di backup Tandberg e di protezione della rete basata su soluzioni Zyxel nella nostra sezione dedicata ai servizi per le aziende.

Per qualsiasi esigenza chiamaci allo 0510546339 o contattaci tramite il modulo, l'analisi è completamente gratuita!

TAG CLOUD: petya, email, cryptolocker, smb, windows, patch, backup, antivirus, windows xp, windows 2003