Vulnerabilità side-channel e VMware: come comportarsi?

in IT | Pubblicato il 3/5/2019Recentemente sono stati scoperti nuovi attacchi side-channel, definiti Foreshadow e Foreshadow-NG, che consentirebbero di estrarre dati dalla cache L1 dei microprocessori di Intel e dalle macchine virtuali.

I processori Intel affetti da Foreshadow sono:

- Core SGX-enabled (Skylake e Kaby Lake),

mentre per Foreshadow-NG:

- Intel Core i3/i5/i7/M (45nm e 32nm)

- Intel Core 2nd/3rd/4th/5th/6th/7th/8th generation

- Intel Core X-series Processor Family per piattaforme Intel X99 e X299

- Intel Xeon serie 3400/3600/5500/5600/6500/7500

- Intel Xeon Processor E3 v1/v2/v3/v4/v5/v6 Family

- Intel Xeon Processor E5 v1/v2/v3/v4 Family

- Intel Xeon Processor E7 v1/v2/v3/v4 Family

- Intel Xeon Processor Scalable Family

- Intel Xeon Processor D (1500, 2100)

Gli attacchi alle macchine virtuali (Foreshadow-NG) vengono identificati con il CVE 2018-3646 (Systems with microprocessors utilizing speculative execution and address translations may allow unauthorized disclosure of information residing in the L1 data cache to an attacker with local user access with guest OS privilege via a terminal page fault and a side-channel analysis)

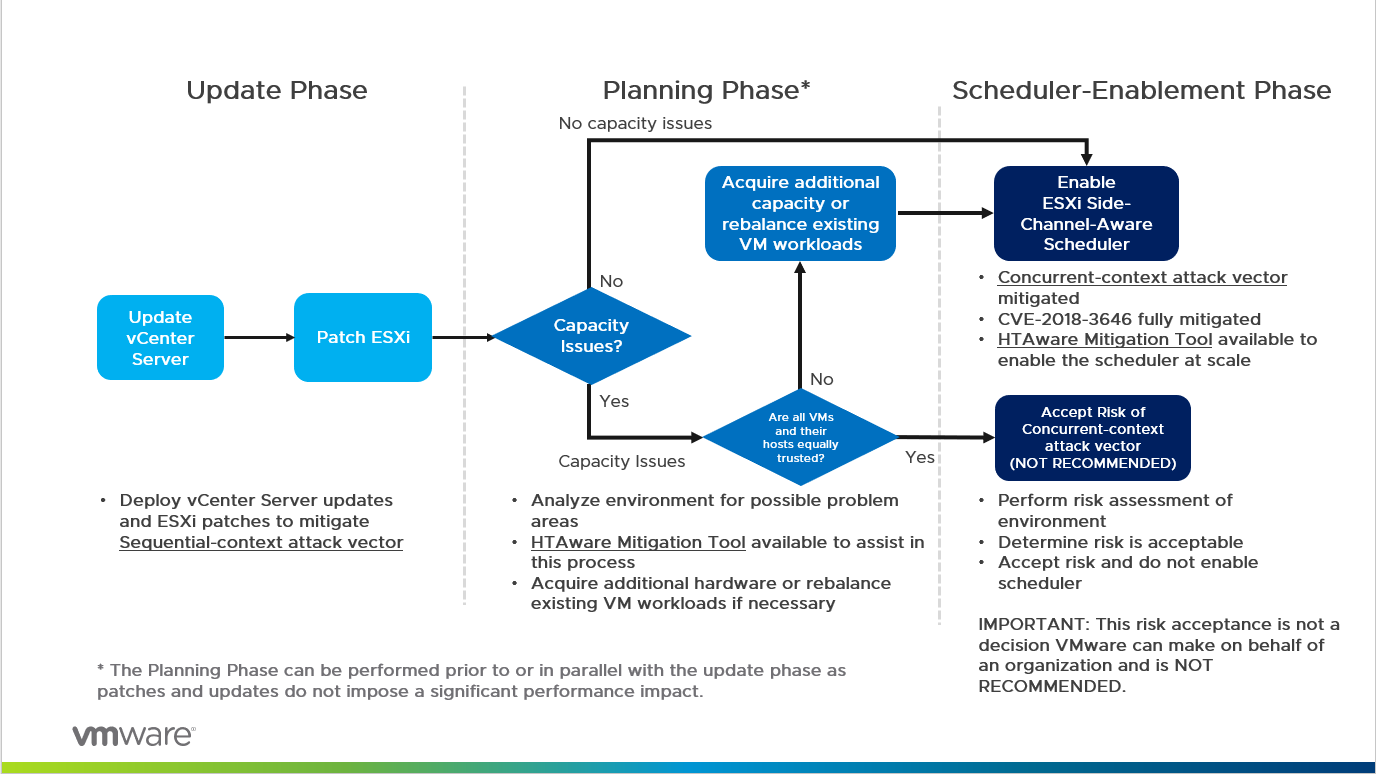

VMware è corsa ai ripari rilasciando due Knowledge Base dove spiegano le tre fasi per applicare correttamente la patch:

KB55636

KB55806

Sostanzialmente, applicando la patch, si è al riparo da vulnerabilità Foreshadow ma viene disabilitato l’Hyper-Threading, ovvero la caratteristica che ogni core fisico appare al sistema operativo come due processori logici. E’ molto importante sottolineare che la disabilitazione dell’Hyper-Threading influisce notevolmente sulle prestazioni, a risentirne sono soprattutto le strutture che già utilizzano buona parte dei core fisici. Un altro aspetto da tenere in considerazione, nelle strutture con più nodi, è che in caso di malfunzionamento tutto il carico di lavoro dovrà essere gestito da un solo nodo. Per facilitare il calcolo e capire se il nostro cluster potrebbe entrare in sovraccarico è possibile utilizzare HTAware Mitigation Tool. A quest’indirizzo è possibile reperire la documentazione necessaria al suo utilizzo KB56931.

TAG CLOUD: VMware, L1TF, side-channel, vulnerabilità, macchine virtuali, Intel, microprocessori, Foreshadow, Foreshadow-NG, Hyper-Threading